如果您一直在关注周围的发展苹果系统&iPadOS最近的安全研究,那么您不可能错过布莱提厄普的CVE-2021-30955内核错误适用于iOS和iPadOS 15.0-15.1.1。文章发表后不久,黑客和安全性研究者他们都开始制作概念验证(PoC),后来又从@b1n4r1b01中得到了全面的利用。

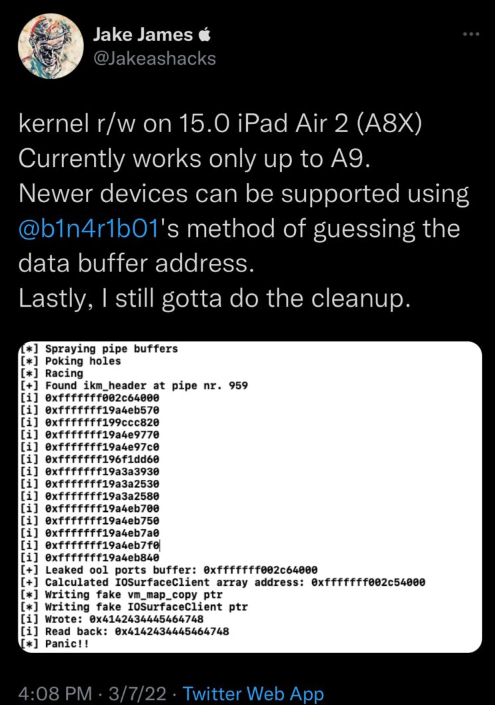

在由此产生的PoC中,有一个是杰克·詹姆斯(Jake James)创建的,他是一位以调整漏洞利用而闻名的黑客。但是,尽管@b1n4r1b01漏洞利用版本,詹姆斯似乎仍在继续研究自己的漏洞利用版本,周一下午分享的推文证明了这一点。

从我们收集到的信息来看,詹姆斯已经在运行iPadOS 15.0的配备A8X的iPad Air 2上成功实现了内核内存读取和写入权限。更重要的是,詹姆斯说他的方法也适用于带有A9芯片的设备。

至于今天大多数越狱希望者正在使用的具有更新,更快的芯片的设备,James说,@b1n4r1b01的“猜测数据缓冲区地址的方法”将能够支持这些设备。

詹姆斯接着说,需要更多的清理工作,这凸显了今天示威的起步阶段。这是典型的软件利用,因为优化漏洞利用可以提供更清晰,更快的探索,提高成功率,或者在某些情况下,支持其他设备。

该漏洞利用在很大程度上是一项正在进行的工作,但是,当前的进展已在GitHub上发布,理论上支持运行15.0-15.2 beta 1的任何版本的iOS或iPadOS的所有A8-A9设备。詹姆斯说这是相当可靠的,至少在他自己有限的测试中是这样:

值得一提的是,奥德赛团队首席开发人员CoolStar已经在研究@b1n4r1b01提供的漏洞,作为iOS和iPadOS 15.0-15.1.1越狱的可能催化剂,并且由于Apple的安全系统卷(SSV)安全缓解措施,这样的越狱很可能是无根的。幸运的是,越狱调整将在这样的越狱中运行,但可能需要更新来支持它们。

其他越狱开发人员(如unc0ver团队)是否正在研究iOS和iPadOS 15.0-15.1.1在此时使用新漏洞进行越狱的可能性还有待观察,但是值得注意的是,Pwn20wnd不是发布定期状态更新的人。

标签:

版权声明:本文由用户上传,如有侵权请联系删除!